Soi kèo góc Celta Vigo vs Villarreal, 0h00 ngày 24/4

- Kèo Nhà Cái

-

- Kèo vàng bóng đá Getafe vs Real Madrid, 02h30 ngày 24/4: Los Blancos thắng thế

- Nguy cơ hệ thống tại Việt Nam bị chiếm quyền khi hacker khai thác 5 lỗ hổng mới

- Chiếc bàn siêu dài gây tranh cãi của ông Putin

- Nâng cao cảnh giác với ứng dụng giả mạo chứa mã độc

- Kèo vàng bóng đá Getafe vs Real Madrid, 02h30 ngày 24/4: Los Blancos thắng thế

- Nam sinh Việt giành điểm cao nhất kỳ thi Toán quốc tế 2017

- Bộ Y tế sẽ xử lý 'không có vùng cấm' nếu phát hiện tiêu cực ở Bệnh viện K

- Học trường danh giá chưa hẳn có hạnh phúc

- Nhận định, soi kèo Alaves vs Sociedad, 2h30 ngày 24/4: Thoát hiểm

- TPHCM chi 150 tỷ đồng khám chữa bệnh miễn phí cho người cao tuổi

- Hình Ảnh

-

Kèo vàng bóng đá Stuttgart vs Heidenheim, 01h30 ngày 26/4: Bất lực

Kèo vàng bóng đá Stuttgart vs Heidenheim, 01h30 ngày 26/4: Bất lực

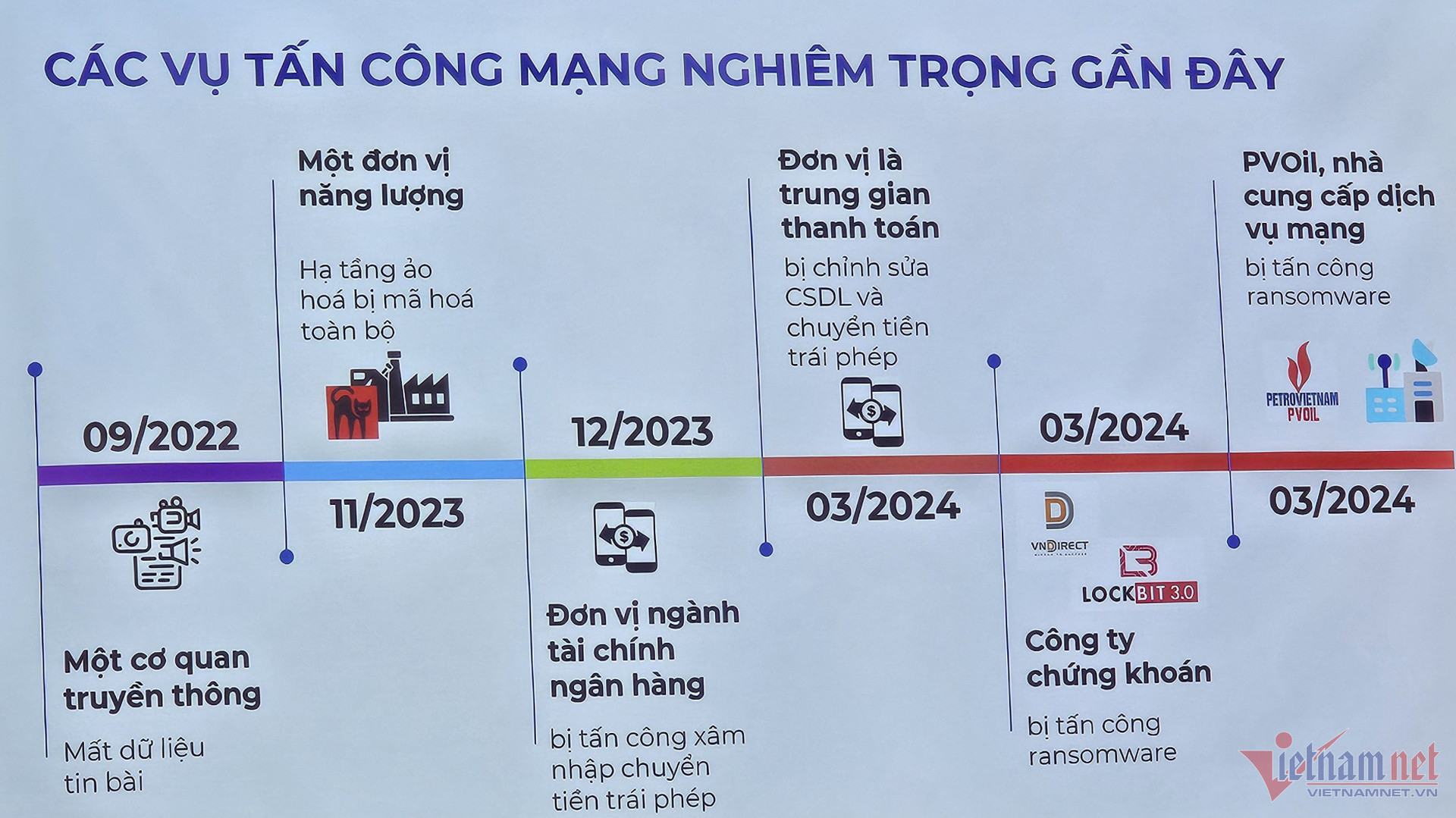

Trung tâm An ninh mạng quốc gia, Cục A05 (Bộ Công an) đã xác nhận cuộc tấn công vào hệ thống doanh nghiệp chứng khoán VNDIRECT hồi tháng 3/2024 được thực hiện bởi LockBit 3.0 Trên thế giới, nhóm LockBit đã triển khai nhiều cuộc tấn công ransomware nhắm vào các doanh nghiệp, tổ chức lớn. Đơn cử, trong năm 2023, lần lượt vào tháng 6 và tháng 10, nhóm ransomware khét tiếng này đã tấn công Công ty sản xuất chất bán dẫn TSMC (Đài Loan, Trung Quốc) và Công ty sản phẩm và dịch vụ công nghệ thông tin CDW, với số tiền chuộc dữ liệu mà nhóm Lockbit yêu cầu các doanh nghiệp phải trả lên tới 70 - 80 triệu USD.

Với mong muốn giúp các cơ quan, tổ chức, doanh nghiệp tại Việt Nam hiểu rõ hơn về mức độ nguy hiểm cùng cách phòng chống, giảm thiểu rủi ro từ các cuộc tấn công ransomware nói chung cũng như các cuộc tấn công bởi nhóm LockBit, Trung tâm Giám sát an toàn không gian mạng quốc gia - NCSC thuộc Cục An toàn thông tin (Bộ TT&TT) vừa tổng hợp các nguồn thông tin trên không gian mạng và đưa ra ‘Báo cáo phân tích về ransomware LockBit 3.0’.

Nhóm ransomware nguy hiểm hàng đầu trên thế giới

Bản báo cáo mới được NCSC thực hiện tập trung cung cấp 4 nội dung chính, bao gồm: Thông tin về nhóm tấn công ransomware LockBit; Các cụm LockBit đang hoạt động; Danh sách các chỉ báo tấn công mạng liên quan đến LockBit 3.0 đã được ghi nhận; Cách phòng chống, giảm thiểu rủi ro từ tấn công ransomware.

Chỉ rõ LockBit là một trong những nhóm ransomware nguy hiểm hàng đầu trên thế giới, báo cáo của NCSC cũng cho biết, kể từ khi xuất hiện lần đầu tiên vào năm 2019, LockBit đã thực hiện nhiều cuộc tấn công nhắm vào các doanh nghiệp, tổ chức trên nhiều lĩnh vực khác nhau. Nhóm này hoạt động theo mô hình ‘Ransomware-as-a-Service (RaaS, ransomware dưới dạng dịch vụ)’, cho phép các tác nhân đe dọa triển khai ransomware và chia sẻ lợi nhuận với những kẻ đứng sau dịch vụ này.

Theo các chuyên gia, LockBit là một trong những nhóm ransomware nguy hiểm hàng đầu trên thế giới. Ảnh minh họa: Bkav Đáng chú ý, tháng 9/2022, mã nguồn của LockBit 3.0, bao gồm một số tên có thể được dùng để phát triển ransomware này, đã bị rò rỉ bởi đối tượng có tên ‘ali_qushji’ trên nền tảng X (trước đây là Twitter). Vụ rò rỉ cho phép các chuyên gia phân tích kỹ hơn về mẫu ransomware LockBit 3.0, song từ đó các tác nhân đe dọa đã tạo ra làn sóng những biến thể ransomware mới dựa trên mã nguồn của LockBit 3.0.

Cùng với việc phân tích phương thức tấn công của các cụm ransomware LockBit đang hoạt động như TronBit, CriptomanGizmo hay Tina Turnet, báo cáo của NCSC cũng cung cấp cho các đơn vị danh sách những chỉ báo tấn công mạng liên quan đến LockBit 3.0 đã được ghi nhận. “Các thông tin chỉ báo IOC sẽ liên tục được chúng tôi cập nhật tại trang alert.khonggianmang.vn của cổng không gian mạng quốc gia”,chuyên gia NCSC cho hay.

Một phần đặc biệt quan trọng được đề cập trong ‘Báo cáo phân tích về ransomware LockBit 3.0’ là nội dung hướng dẫn các cơ quan, tổ chức, doanh nghiệp cách phòng chống, giảm thiểu rủi ro từ tấn công ransomware. Những lưu ý quan trọng để hỗ trợ các đơn vị tại Việt Nam phòng chống và ứng phó với tấn công ransomware đã được Cục An toàn thông tin nêu trong ‘Cẩm nang về một số biện pháp phòng chống, giảm thiểu rủi ro từ tấn công ransomware’ phát hành ngày 6/4, tiếp tục được các chuyên gia NCSC khuyến nghị triển khai.

Giám sát liên tục để phát hiện sớm các hành vi xâm nhập hệ thống là 1 trong 9 biện pháp Cục An toàn thông tin khuyến nghị các tổ chức triển khai để phòng chống tấn công ransomware. Ảnh minh họa: Khánh Linh Theo các chuyên gia, các cuộc tấn công ransomware hiện nay thường được bắt đầu từ một điểm yếu bảo mật của cơ quan, tổ chức. Kẻ tấn công xâm nhập hệ thống, duy trì sự hiện diện, mở rộng phạm vi xâm nhập, kiểm soát hạ tầng CNTT của tổ chức và làm tê liệt hệ thống, với mục đích nhằm bắt buộc các tổ chức nạn nhân thực phải trả tiền nếu muốn chuộc lại dữ liệu bị mã hóa.

Chia sẻ với phóng viên VietNamNettại thời điểm sự cố tấn công vào hệ thống VNDIRECT xảy ra được 5 ngày, từ góc độ của đơn vị tham gia điều phối hoạt động hỗ trợ khắc phục sự cố, đại diện Cục An toàn thông tin nhận định: Vụ việc này là một bài học quan trọng để nâng cao nhận thức về an toàn, an ninh mạng của các tổ chức, doanh nghiệp tại Việt Nam.

Do vậy, các cơ quan, tổ chức, doanh nghiệp, nhất là những đơn vị hoạt động trong các lĩnh vực quan trọng như tài chính, ngân hàng, chứng khoán, năng lượng, viễn thông... cần khẩn trương, chủ động rà soát, củng cố cả về hệ thống và nhân sự chuyên môn bảo mật hiện có, đồng thời xây dựng các phương án ứng cứu sự cố.

“Các tổ chức cần tuân thủ nghiêm những quy định, yêu cầu, hướng dẫn về an toàn thông tin, an ninh mạng đã được ban hành. Đây là trách nhiệm của mỗi tổ chức, doanh nghiệp để bảo vệ chính đơn vị mình và khách hàng trước các nguy cơ tấn công mạng tiềm ẩn”, đại diện Cục An toàn thông tin nhấn mạnh.

Ransomware LockBit lần đầu được biết đến với tên ABCD được đặt theo tên phần mở rộng tệp bị mã hóa, và sau vài tháng biến thể của ABCD xuất hiện với tên như hiện nay là Lockbit. Một năm sau, nhóm phát hành phiên bản nâng cấp LockBit 2.0 (còn được gọi là LockBit Red), gồm 1 phần mềm độc hại tích hợp khác có tên là StealBit với mục đích đánh cắp dữ liệu nhạy cảm. LockBit 3.0, hay còn được gọi là LockBit Black là phiên bản mới nhất, xuất hiện vào năm 2022 với các tính năng mới cùng những kỹ thuật né tránh bảo mật nâng cao.

Vì sao hệ thống PVOIL có thể khôi phục nhanh sau sự cố tấn công ransomware?

Ngoài quy mô hệ thống không quá lớn, một yếu tố quan trọng để PVOIL có thể nhanh chóng khắc phục sự cố tấn công ransomware và khôi phục hoạt động chỉ sau vài ngày là nhờ có dữ liệu backup." alt=""/>Mã độc mã hóa dữ liệu tống tiền LockBit 3.0 tấn công VNDIRECT nguy hiểm thế nào?

Không loại trừ khả năng mã độc tống tiền đã được cài cắm sâu trong các hệ thống thông tin của các các cơ quan trọng yếu, các tổ chức kinh tế, tài chính, năng lượng Việt Nam. Ảnhminh hoạ Hiệp hội An ninh mạng quốc gia vừa phát đi thông báo về tình hình tấn công mạng nhằm vào hệ thống thông tin trọng yếu cơ quan, doanh nghiệp tại Việt Nam.

Cụ thể thời gian qua, các ban, bộ, ngành, địa phương, tổ chức, doanh nghiệp trên cả nước thúc đẩy ứng dụng công nghệ trong công tác điều hành, sản xuất kinh doanh, tạo ra giá trị to lớn cho xã hội và phục vụ tối đa cho người dân, doanh nghiệp. Tuy nhiên, theo thông tin từ Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao - Bộ Công an, đây cũng chính là những mục tiêu hàng đầu của các nhóm tội phạm, tin tặc quốc tế và trong nước để thực hiện các hoạt động tấn công mạng với nhiều mục đích khác nhau, có tính chất và quy mô ngày càng lớn, nhằm vào các cơ quan, doanh nghiệp như: hệ thống thông tin của điện lực, ngân hàng, chứng khoán, trung gian thanh toán, viễn thông, dầu khí và y tế...

Trước vấn đề này, Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao (Bộ Công an) đã chủ động chủ trì, phối hợp với Cục An toàn thông tin (Bộ TT&TT), các cơ quan liên quan điều phối điều tra, hướng dẫn các cơ quan, doanh nghiệp khẩn trương khắc phục, sớm đưa các hệ thống thông tin vận hành trở lại bình thường, hạn chế hậu quả thiệt hại xảy ra cho các cơ quan, doanh nghiệp. Kết quả điều tra xử lý các sự cố tấn công mã hóa dữ liệu cho thấy phương thức thủ đoạn của nhóm tội phạm này hết sức tỉnh vi, nguy hiểm, kịch bản tấn công của nhóm tin tặc có nhiều điểm tương đồng.

Việc tấn công hệ thống có thể gây ngừng toàn bộ hoạt động, giao dịch và khó có thể thu hồi được dữ liệu nhạy cảm đã rơi vào tay tin tặc. Trong đó, dữ liệu của các đơn vị này đóng vai trò hết sức quan trọng, mang tính chất quyết định trong hoạt động của tổ chức; Phải duy trì, bảo đảm tính sẵn sàng cao.

Thượng tá Nguyễn Bá Sơn, Tổng thư ký Hiệp hội An ninh mạng quốc gia cho biết, hiện nay, sáng kiến quốc tế về chống mã độc tống tiền - Counter Ransomware Initiative (CRI) do Mỹ khởi xướng đã đưa ra một tuyên bố chính sách chung giữa các nước, trong đó kêu gọi các nạn nhân không trả tiền chuộc cho tin tặc, nếu không sẽ tạo ra một tiền lệ xấu, đặc biệt nguy hiểm.

Hiệp hội An ninh mạng quốc gia dự báo thời gian tới, các nhóm tin tặc gia tăng tấn công mạng bằng mã độc tống tiền, nhằm vào các cơ quan trọng yếu, các tổ chức kinh tế, tài chính, năng lượng tiếp tục diễn biến phức tạp, không loại trừ khả năng hoạt động tấn công mã độc đã được cài cắm sâu trong các hệ thống thông tin. Trong khi đó, mặc dù Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao - Bộ Công an cùng các cơ quan liên quan đã nhiều lần cảnh báo, nhưng nhận thức về vai trò, tầm quan trọng của công tác bảo đảm an toàn, an ninh mạng của phần lớn chủ quản các hệ thống thông tin còn hạn chế; Năng lực ứng phó và khả năng xử lý, khắc phục sự cổ trước các cuộc tấn công mạng còn thấp, nhiều hệ thống công nghệ thông tin quan trọng đầu tư không đồng bộ, không được giám sát, kiểm tra, đánh giá định kỳ, thường xuyên, tồn tại điểm yếu kỹ thuật, lỗ hổng bảo mật; Việc chấp hành quy trình, quy định về bảo đảm an ninh mạng chưa nghiêm; Việc quan tâm đầu tư về nguồn lực phục vụ công tác bảo đảm an ninh hệ thống mạng còn hạn chế.

“Từ tình hình trên, Hiệp hội An ninh mạng quốc gia đề nghị các thành viên Hiệp hội, đặc biệt đối với thành viên chủ quản hệ thống thông tin quan trọng, phạm vi lớn, phức tạp cần khẩn trương rà soát, đánh giá hệ thống thông tin trong phạm vi quản lý; Kịp thời trao đổi với Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao và Cục An toàn thông tin hướng dẫn phương án ứng phó với hoạt động tấn công mạng, sự cố an ninh mạng. Khi phát hiện các hoạt động tấn công mạng, xảy ra các sự cố an ninh mạng, các thành viên cần liên hệ ngay với Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao để để chủ trì điều phối, phối hợp ứng phó, điều tra, xử lý và khôi phục hệ thống”, Thượng tá Nguyễn Bá Sơn cho hay.

Hiệp hội An ninh mạng quốc gia cũng đề nghị các thành viên Hiệp hội có thế mạnh về công nghệ, bảo mật mạng cùng tham gia các hoạt động bảo đảm an ninh mạng, hình thành mạng lưới bảo vệ an ninh mạng do Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao - Bộ Công an chủ trì, điều phối.

" alt=""/>Mã độc tống tiền nhằm vào tổ chức kinh tế, năng lượng Việt Nam

Cảnh sát Rumani có các đợt kiểm tra bất ngờ các bệnh viện. Ảnh minh họa: Spotmedia Tổng cộng, 5 bác sĩ và 1 y tá bị đưa đi thẩm vấn tại Văn phòng Công tố trực thuộc Tòa án Timis. Những người này đang bị điều tra vì cáo buộc nhận hối lộ hơn 40 lần, bắt đầu từ tháng 4. Một số trường hợp nhận phong bì đựng tiền trong khi những người khác được đưa các hũ mật ong.

Tuy nhiên, các nguồn tin khẳng định không ai trong 5 y bác sĩ trên chủ động vòi vĩnh tiền - quà để điều trị cho bệnh nhân.

Năm 2022, tại Khoa Phẫu thuật ung thư trên, các điều tra viên bắt giữ bác sĩ Octavian Mazilu vì tội hối lộ. Ông là trưởng khoa vào thời điểm đó và từng là Giám đốc Bệnh viện thành phố Timisoara.

Năm 2023, ông Mazilu bị Tòa án Timis kết án sơ thẩm 3 năm tù treo và 70 ngày lao động công ích vì nhận hối lộ liên tục.

Từ 1/7/2023, bác sĩ này được bổ nhiệm làm giám đốc y khoa tạm thời tại Bệnh viện Quận Drobeta Turnu Severin và cũng làm việc tại một phòng khám tư ở Mehedinti.

Theo dữ liệu từ Eurobarometer, Cơ quan Thăm dò chính thức của Ủy ban châu Âu, trong thập kỷ qua, Rumani là một trong những quốc gia có tình trạng hối lộ bác sĩ cao nhất. Theo khảo sát, 19% số người được hỏi cảm thấy phải đưa tiền hoặc quà cho người cung cấp dịch vụ y tế. Con số này cao hơn mức trung bình 3% của Liên minh châu Âu (EU).

Tại Hy Lạp, 14% số người tham gia khảo sát cho biết họ đã làm như vậy, trong khi con số này là 6% ở Áo và Bulgaria. Ở Thụy Điển và Hà Lan, không có ai đưa tiền hối lộ cho y bác sĩ.

Theo BMJ, số liệu năm 2023 cho thấy tia hy vọng tươi sáng hơn. Nạn hối lộ trong các cơ sở chăm sóc sức khỏe đang giảm ở 14 trong số 27 quốc gia thành viên EU so với năm 2022. Ở Rumani, tình trạng này đã giảm từ 19% xuống còn 9%.

Tín hiệu khả quan đó thể hiện nỗ lực cải thiện điều kiện làm việc, thu nhập của bác sĩ. Theo Erieri, mức lương trung bình của bác sĩ ở Rumani hiện khoảng 64.000 USD mỗi năm. Đồng thời, sự tiến bộ trên ghi nhận tầm quan trọng của việc chống lại quan điểm hối lộ là chuyện thường tình và có thể chấp nhận được.

Nữ bác sĩ nước ngoài nhận hối lộ của hàng trăm bệnh nhân ung thư chỉ trong 1 tháng

RUMANI - Bác sĩ Ababneh nhận đủ loại quà cáp khác nhau từ bệnh nhân ung thư bao gồm tiền bạc, thực phẩm." alt=""/>Bác sĩ nước ngoài bị bắt quả tang cầm hơn 1.000 USD của bệnh nhân ung thư

- Tin HOT Nhà Cái

-