Nhận định, soi kèo Ajax v AZ Alkmaar, 22h45 ngày 16/3: Chủ gặp khắc tinh

- Kèo Nhà Cái

-

- Nhận định, soi kèo Atletico vs Barca, 03h00 ngày 17/3: Ca khúc khải hoàn

- Công ty dược Taphaco quảng cáo sữa tiểu đường như thuốc

- Chuyên gia bảo mật thế giới Mikko Hypponen chia sẻ về chống tội phạm trên mạng

- 83% chuyên gia IT lo sợ rằng nhân viên cũ tiết lộ thông tin nội bộ

- Nhận định, soi kèo Fulham vs Tottenham, 20h30 ngày 16/3: Gà trống lạc lối

- Nguy cơ tấn công qua lỗ hổng mới trong Microsoft Exchange Server

- Cô giáo không nói gì bị kỷ luật cảnh cáo

- Chàng khiếm thị chống gậy tìm người yêu giữa Hà Nội

- Soi kèo góc Sevilla vs Athletic Bilbao, 22h15 ngày 16/3

- Chàng '15' và cocktail lạ mang hương vị phở

- Hình Ảnh

-

Nhận định, soi kèo Niroye Zamini vs Shahrdari Astara, 22h30 ngày 17/3: Khách buông xuôi

Nhận định, soi kèo Niroye Zamini vs Shahrdari Astara, 22h30 ngày 17/3: Khách buông xuôi

Tony đang phân phát bánh bao cho mọi người

Theo yêu cầu của CISA, các cơ quan liên bang có 10 ngày để rà soát các ứng dụng và máy chủ nội bộ đang sử dụng thư viện Log4j Java, kiểm tra việc các hệ thống có bị khai thác Log4Shell hay không và tiến hành vá lỗi các máy chủ bị ảnh hưởng.

Mọi công đoạn sẽ phải hoàn thành vào ngày 24/12.

Ngoài ra, CISA cũng ra mắt trang web hướng dẫn các cơ quan công quyền và khối tư nhân liên quan lỗ hổng bảo mật này.

CISA có kế hoạch lên danh sách tất cả các nhà cung cấp phần mềm có sản phẩm dễ bị tấn công bởi lỗ hổng Log4Shell lên trang web, đồng thời là trung tâm để các công ty nhận các thông tin về bản vá.

Các bản vá lỗi cho thư viện Log4j đã có từ tuần trước, nhưng các nhà cung cấp phần mềm cũng cần thời gian để kết hợp các bản vá này vào sản phẩm của riêng họ.

Nhà nghiên cứu an ninh Royce Williams đã lên danh sách hơn 300 nhà cung cấp phần mềm bị ảnh hưởng bởi lỗ hổng Log4Shell.

Lỗ hổng Log4Shell được phát hiện từ hôm 9/12, là lỗi trong Log4j, một thư viện Java cung cấp khả năng tạo và quản lý nhật ký cho các ứng dụng máy tính để bàn và phần mềm máy chủ Java.

Mặc dù là lỗ hổng bảo mật mới, Log4Shell được coi là một trong những lỗ hổng bảo mật nghiêm trọng nhất từng được phát hiện, chủ yếu do nó được sử dụng phổ biến tại các nhà sản xuất phần mềm doanh nghiệp, có khả năng bị khai thác dễ dàng cũng như khả năng chiếm quyền điều khiển hệ thống từ xa.

Vài ngày sau khi được tiết lộ, lỗ hổng bảo mật này đã bị khai thác hàng loạt, xuất hiện trên nhiều phần mềm mã độc khác nhau, chủ yếu được sử dụng bởi các nhóm gián điệp mạng và phần mềm tống tiền.

Cisco và Cloudflare cho biết họ đã thấy các dấu hiệu lỗ hổng Log4Shell bị khai thác 2 tuần trước khi thông tin được công bố, có nghĩa là các nhóm bảo mật cần mở rộng cuộc điều tra phản ứng sự cố, các dấu hiệu có thể bị khai thác đối với mạng lưới của họ từ đầu tháng tới nay chứ không chỉ bắt đầu từ tuần trước. Cụ thể, các cuộc tấn công đầu tiên được ghi nhận từ ngày 1/12.

Vinh Ngô (Theo The Record)

Lỗ hổng trong Apache Log4j ảnh hưởng lớn, NCSC nhắc các tổ chức kiểm tra hệ thống

Trung tâm NCSC vừa tiếp tục lưu ý các cơ quan, tổ chức, doanh nghiệp về lỗ hổng bảo mật trong Apache Log4j. Bởi lẽ, lỗ hổng này đang được khai thác rộng rãi, đặt nguy cơ mất an toàn thông tin của các đơn vị ở mức nguy hiểm.

" alt=""/>Mỹ yêu cầu vá lỗ hổng Log4Shell trước Giáng sinh

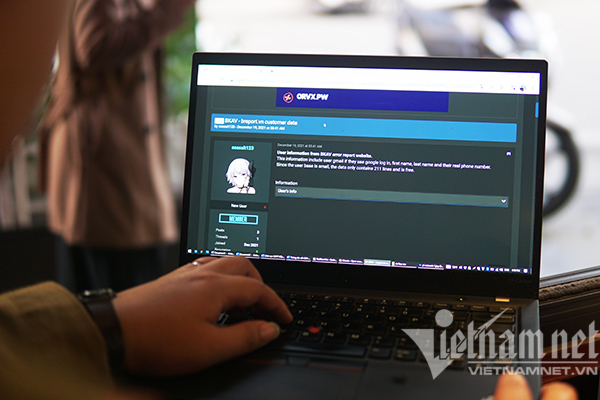

Một thành viên diễn đàn của giới hacker đã chia sẻ dữ liệu được cho là của khoảng 200 người dùng Việt Nam. Ảnh: Trọng Đạt Theo người đăng tải những dữ liệu này, các thông tin trên được lấy từ cơ sở dữ liệu người dùng của trang breport.vn. Đây là website thuộc sở hữu của tập đoàn bảo mật Bkav.

Các dữ liệu được chia sẻ bởi hacker ở dạng không mã hóa. Dữ liệu này bao gồm một số trường thông tin cơ bản như họ, tên, số điện thoại, địa chỉ email và ID của người dùng. Người đăng tải cho biết có tổng cộng dữ liệu của 211 người dùng, những dữ liệu này được cung cấp hoàn toàn miễn phí.

Khi VietNamNet liên lạc với Bkav, đại diện tập đoàn này cho biết: “Hiện Bkav đang kiểm tra thông tin và sẽ sớm có thông báo.”.

Với những thông tin khá mơ hồ từ phía người chia sẻ, cộng với việc chưa có xác nhận chính thức từ phía đơn vị vận hành trang web breport.vn, hiện chưa thể khẳng định đây liệu có phải là dữ liệu của người dùng Bkav hay không.

Theo ghi nhận của VietNamNet, trang web breport.vn hiện đang ở trong tình trạng không thể truy nhập được.

Người dùng hiện không thể truy cập website breport.vn. Chia sẻ với VietNamNet, một chuyên gia bảo mật giấu tên cho biết, nếu những dữ liệu trên được xác định là chính xác, việc để lộ thông tin khách hàng đồng nghĩa với việc đơn vị quản lý website đã không kiểm thử bảo mật cho hệ thống đủ tốt.

“Việc để lộ những thông tin nhạy cảm như vậy sẽ khiến doanh nghiệp bị ảnh hưởng về mặt uy tín. Người dùng sản phẩm của những doanh nghiệp đó cũng sẽ phải đối mặt với tình trạng thông tin cá nhân của mình bị rao bán hoặc sử dụng vào mục đích xấu nào đó trong tương lai.”, vị chuyên gia này chia sẻ.

Trọng Đạt

Nở rộ dịch vụ giúp người khác lừa đảo, đánh cắp tài khoản Facebook

Chỉ mất 150.000 đồng, thậm chí là miễn phí, kẻ xấu có thể dễ dàng nắm trong tay một website giả mạo để lừa người dùng và chiếm đoạt thông tin tài khoản của họ.

" alt=""/>Hacker công khai 200 dữ liệu được cho là của người dùng Bkav

- Tin HOT Nhà Cái

-